Software-Lieferketten haben sich zu komplizierten Netzen entwickelt, die in hohem Maße auf Open-Source-Bibliotheken angewiesen sind. Immer mehr Unternehmen lagern kritische Vorgänge an Drittanbieter aus, wodurch die Lieferketten noch komplexer werden. So haben beispielsweise 98 Prozent der Unternehmen mit mindestens einem Drittanbieter zusammengearbeitet, der in den letzten zwei Jahren von Sicherheitsverletzungen betroffen war.

Hacker nutzen diese Lieferketten, um gezielte Angriffe auf Unternehmen mit großen Kundendatenbeständen zu starten. Infolgedessen sind bekannte Telekommunikationsunternehmen Opfer von Cyberangriffen geworden. Sie dienen als Repositorium für umfangreiche Verbraucher- und Unternehmensdaten und haben sich als vorrangige Ziele erwiesen. Ihre zentrale Rolle bei der Bereitstellung kritischer Infrastrukturen für den Energie-, IT- und Transportsektor macht sie unverzichtbar.

"Viele böswillige Akteure sehen in den Telekommunikationsorganisationen ein Einfallstor, um den Mittelstand, Behörden und ahnungslose Unternehmen zu infiltrieren, die sich bei ihren Kommunikationslösungen auf sie verlassen. Da sich die Bedrohungslandschaft weiterentwickelt, müssen Unternehmen sich wieder auf die Grundlagen der Cybersicherheit besinnen" verdeutlicht Andy Grolnick, CEO vom SIEM-Lösungsanbieter Graylog die aktuelle Lage.

Der AT&T Hack und die Lehren für Unternehmen

Am 30. März 2024 warnte AT&T seine Kunden, dass die Daten von 7,6 Millionen aktuellen und 65,4 Millionen ehemaligen Kontoinhabern Mitte März im Dark Web veröffentlicht wurden. Die Daten enthielten hochsensible Informationen, darunter Sozialversicherungsnummern, Kontopasswörter sowie E-Mail-Adressen, Postanschriften und Telefonnummern.

Das Ausmaß dieser Art von Verstößen ist besorgniserregend. Ebenso beunruhigend sind die Auswirkungen auf alle Organisationen, die mit dem Telekommunikationsanbieter verbunden sind. Wenn sich ein Cyberkrimineller beispielsweise Zugang zu Telekommunikationskundendaten verschafft, die E-Mail-Adressen oder Telefonnummern von Mitarbeitenden eines bestimmten Unternehmens enthalten, könnte er diese Informationen nutzen, um gezielte Phishing-Kampagnen zu starten. Diese Kampagnen könnten personalisierte Nachrichten oder betrügerische E-Mails enthalten, die darauf abzielen, die Mitarbeiter zur Preisgabe sensibler Informationen oder zur Installation von Malware auf ihren Geräten zu bewegen. Wenn Telekommunikations-Kundendaten Informationen über die Geräte- oder Netzwerkkonfigurationen einer Person enthalten, könnten sie außerdem dazu verwendet werden, Schwachstellen in der allgemeinen Systemarchitektur auszunutzen.

Die neue Realität der Cybersicherheit

Unternehmen müssen die Grundlagen der Cyberhygiene verdoppeln, um sich vor Angriffen auf die Lieferkette zu schützen. Da Hacker ihre Techniken zum Eindringen in Lieferketten und zum Angreifen auf kritische Infrastrukturen immer weiter verfeinern, müssen Unternehmen ihre Abwehrmechanismen verstärken, um potenzielle Angriffe auf ihre eigenen Systeme abzuwehren. Dies erfordert, dass sich Unternehmen auf grundlegende bewährte Verfahren der Cybersicherheitshygiene konzentrieren und sicherstellen, dass sie diese gut anwenden.

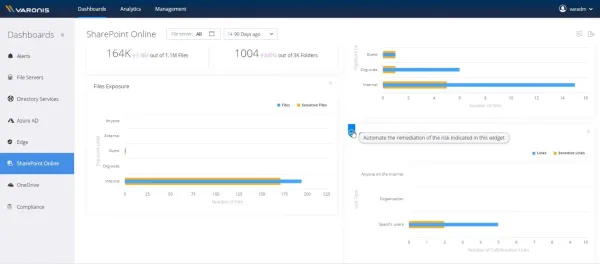

"Unternehmen sollten damit beginnen, die Sichtbarkeit innerhalb ihrer Netzwerkumgebung zu verbessern. Dies ist entscheidend, um Bedrohungen sofort zu entschärfen. Implementieren sie dann robuste zentralisierte Protokollierungs- und Überwachungslösungen, um Benutzeraktivitäten zu verfolgen und eine nahtlose Kommunikation zwischen Systemen und Sicherheitskontrollen zu gewährleisten. Die Datenanalyse in Echtzeit ermöglicht es Sicherheitsexperten, verdächtige Aktivitäten oder unregelmäßige Datenverkehrsmuster zu erkennen und so die Auswirkungen von Sicherheitsvorfällen zu identifizieren und zu minimieren," empfiehlt Grolnick.

Forensische Fähigkeiten gefragt

Der Aufbau forensischer Fähigkeiten ist für Unternehmen unerlässlich, um Sicherheitsverstöße zu untersuchen und die Ursachen von Cyberangriffen aufzudecken, insbesondere in Fällen, in denen ihre Daten oder die Daten ihrer Mitarbeitenden durch eine Verletzung der Lieferkette gefährdet sind. Die komplizierte Natur der Verbindungen zwischen Dritten erschwert die Identifizierung von Einbruchspunkten. Unternehmen können die Auswirkungen von Angriffen auf die Lieferkette abmildern, indem sie Protokolle zur Sammlung detaillierter forensischer Beweise, zur Rationalisierung der Vorfallsanalyse, zur Identifizierung von Schwachstellen und zur unverzüglichen Einleitung von Maßnahmen erstellen.

Vorbeugen ist in der Tat besser als heilen

"Wie die jüngste Sicherheitslücke bei AT&T und ihre weitreichenden Folgen gezeigt haben, kann die Bedeutung grundlegender Cyber-Hygiene nicht hoch genug eingeschätzt werden. Angriffe auf die Lieferkette sind auf dem Vormarsch und stellen eine erhebliche Bedrohung für Unternehmen jeder Größe dar. Indem sie grundlegende Cybersicherheitspraktiken wie robuste Protokollierungs-, Überwachungs- und Forensikfunktionen in den Vordergrund stellen, können Unternehmen ihren Schutz vor sich entwickelnden Cyberbedrohungen verstärken," so Grolnick.

Investitionen in diese Maßnahmen schützen nicht nur vor potenziellen Sicherheitsverletzungen, sondern erhöhen auch die allgemeine Widerstandsfähigkeit gegenüber immer raffinierteren Angriffen. Ein proaktiver Ansatz für die Cybersicherheit ist von größter Bedeutung, um sowohl die Vermögenswerte des Unternehmens als auch die sensiblen Daten von Kunden und Partnern zu schützen. Da sich die digitale Landschaft ständig weiterentwickelt, gilt nach wie vor das Sprichwort: Vorbeugen ist in der Tat besser als heilen (prevention is indeed better than cure).

Quellennachweis:

https://securityscorecard.com/company/press/global-third-party-risk-report/#:~:text=Third%2Dparty%20cyber%20risk%20is,party%20that%20has%20been%20breached

https://about.att.com/story/2024/addressing-data-set-released-on-dark-web.html

Über Graylog

Graylog verbessert die Cybersicherheit und den IT-Betrieb durch seine umfassenden SIEM-, zentralisierten Log-Management- und API-Sicherheitslösungen. Graylog bietet einen Vorsprung bei der Erkennung von Bedrohungen und der Reaktion auf Vorfälle bei verschiedenen Angriffsflächen. Die einzigartige Mischung aus KI/ML, fortschrittlicher Analytik und intuitivem Design macht Cybersecurity intelligenter, nicht schwieriger. Graylog ist auch ideal für die Fehlerbehebung bei täglichen IT-Leistungs- und Verfügbarkeitsproblemen. Im Gegensatz zu den komplexen und kostspieligen Systemen der Mitbewerber bietet Graylog sowohl Leistung als auch Erschwinglichkeit und vereinfacht so die IT- und Sicherheitsherausforderungen. Graylog wurde in Hamburg, Deutschland, gegründet und hat seinen Hauptsitz in Houston, Texas. Die Lösungen von Graylog werden in mehr als 50.000 Installationen in 180 Ländern eingesetzt. Erfahren Sie mehr unter Graylog.com, oder bleiben Sie mit uns auf X (Twitter) und LinkedIn in Verbindung.

(Bildquelle: @Graylog)

02. Juli 2024 | ID: 16641 | Artikel löschen

Software-Lieferketten haben sich zu komplizierten Netzen entwickelt, die in hohem Maße auf Open-Source-Bibliotheken angewiesen sind. Immer mehr Unternehmen lagern kritische Vorgänge an Drittanbieter aus, wodurch die Lieferketten noch komplexer werden. So haben beispielsweise 98 Prozent der Unternehmen mit mindestens einem Drittanbieter zusammengearbeitet, der in den letzten zwei Jahren von Sicherheitsverletzungen betroffen war.

Software-Lieferketten haben sich zu komplizierten Netzen entwickelt, die in hohem Maße auf Open-Source-Bibliotheken angewiesen sind. Immer mehr Unternehmen lagern kritische Vorgänge an Drittanbieter aus, wodurch die Lieferketten noch komplexer werden. So haben beispielsweise 98 Prozent der Unternehmen mit mindestens einem Drittanbieter zusammengearbeitet, der in den letzten zwei Jahren von Sicherheitsverletzungen betroffen war.